un ataque bajo el nombre KRACK, capaz de poner en jaque todas las redes Wi-Fi del planeta protegidas bajo el protocolo WPA2 –el que muy probablemente utilizas en tu red Wi-Fi–, permitiendo así a un posible atacante interferir en el tráfico de nuestra red, con todos los peligros que ello conlleva.

En SeaCCNA seguimos de cerca este acontecimiento para que estés actualizado y tomes las medidas correspondientes.

2017 tuvo un éxito rotundo para el mundo de los ciber criminales con “Ransonware”, ahora el turno es de Krack (Key Reinstallation Attack)contra las redes WiFi protegidas con el protocolo WPA2.

Krack fue desvelado recientemente por Mathy Vanhoef quien además publicó los resultados de su investigación en la Computer and Communications Security (CCS), celebrada este lunes. Los resultados exponen como el protocolo WPA2 está comprometido por estos ataques….

En SeaCCNA seguimos de cerca este acontecimiento para que estés actualizado y tomes las medidas correspondientes.

2017 tuvo un éxito rotundo para el mundo de los ciber criminales con “Ransonware”, ahora el turno es de Krack (Key Reinstallation Attack)contra las redes WiFi protegidas con el protocolo WPA2.

Krack fue desvelado recientemente por Mathy Vanhoef quien además publicó los resultados de su investigación en la Computer and Communications Security (CCS), celebrada este lunes. Los resultados exponen como el protocolo WPA2 está comprometido por estos ataques….

Qué riesgos tiene para un usuario este tipo de ataque

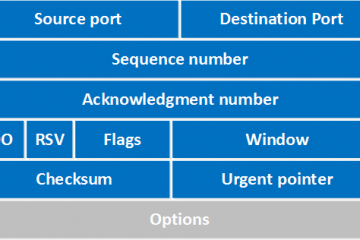

Los ataques Krack no consiguen la contraseña de la red de WiFi, ni tampoco podrá robarnos nuestra conexión, pero sí podrá espiar todo lo que se hace a través de ella. Este ataque puede ser usado para descifrar paquetes enviados por los usuarios (clientes) logrando así interceptar sus comunicaciones y pudiendo por tanto espiar esas transmisiones; como por ejemplo contraseñas, números de tarjetas de crédito, mensajes en clientes de mensajería instantánea o fotos que enviemos durante nuestras sesiones.¿Tenemos entonces que cambiar la contraseña de nuestra red WiFi?

No es necesario, aunque no está de más hacerlo con cierta regularidad, como se recomienda con contraseñas que usamos para escenarios en los que se transmite información sensible.Android y Linux, los grandes afectados

Los responsables de desvelar este problema de seguridad han hecho hincapié en dos grandes víctimas del mismo: Android y Linux Un experto en seguridad llamado Kevin Beaumont explicaba además que el ataque “no funciona contra dispositivos Windows o iOS”, e incide en el hecho de que Android parece ser el principal problema. Si tienes un iPhone o utilizas un ordenador de sobremesa o portátil basado en Windows el riesgo no existe, o al menos parece menor según su criterio.¿Qué tengo que hacer entonces?

En primer lugar, los principales responsables de solucionar el problema son los fabricantes de dispositivos con conectividad inalámbrica en todos los ámbitos, y son ellos los que deben preparar parches y actualizaciones de seguridad para actualizar el funcionamiento del protocolo WPA2 de forma que el problema se solucione. Microsoft, por ejemplo, ya ha indicado que ha publicado una actualización para solucionar el problema, así que si tienes activadas las actualizaciones automáticas del sistema operativo pronto dispondrás del parche instalado en tu sistema. El componente hostapd Linux ya tiene parche preparado, y los usuarios de Debian pueden instalarlo directamente, y el problema también fue corregido en OpenBSD el pasado 30 de agosto.- Evita webs que no incluyan el protocolo HTTPS: Siempre que vayas a acceder a una web con tu smartphone conectado a una red Wi-Fi, asegúrate que el protocolo utilizado sea HTTPS. Esta es una medida muy sencilla de llevar a cabo, pues Chrome nos avisará con un candado de color verde en la barra de búsqueda siempre que una web incorpore este protocolo de conexión.

- No te conectes a redes Wi-Fi públicas: Aunque esta amenaza afecta a todas las redes Wi-Fi protegidas por el protocolo WPA2, las redes abiertas continúan siendo peligrosas, ya que nuestro dispositivo queda expuesto a que el resto pueda interceptar el tráfico.

-

Utiliza una VPN: Las VPN o redes de área privada, permiten conectarnos a una red segura en la que todos los datos, desde el origen hasta el destino, permanecen cifrados. Esta opción, a pesar de ser una de las más seguras ya que los atacantes no tendrían acceso a los datos, también es una ed las más caras, pues la mayoría de servicios de VPN disponibles son de pago.

- Espera a que el fabricante libere un parche de seguridad (si es que lo hace): Desafortunadamente, los usuarios quedamos expuestos a los peligros hasta que los fabricantes decidan actualizar nuestro Android con el parche de seguridad que solucione la vulnerabilidad. Aquellos que cuenten con un dispositivo Pixel o Nexus no deberían tener mayor problema en recibir el parche en las próximas semanas. El resto lo tenemos algo más difícil.

0 Comentarios